ZONA DOWNLOAD

TUTORIAL BLOGGER

Belajar Blogger Untuk Pemula

Membuat Blog di Blogspot

Pengaturan Dasar Blogger

Pengaturan Publikasi di Blogspot

Menghilangkan Tanggal Posting

Mengatur & Kode Warna Tulisan

Cara Mendaftar di Ziddu

Cara Upload di Ziddu

Cara Membuat Link Download

Merubah JPG/BMP/PNG/GIF ke Favicon

Cara Membuat Favicon

Membuat Email di Feedburner

Menulis HTML/JavaScript di Posting

Membuat Text Berjalan di Posting

Membuat Tulisan di Address Bar

Membuat Link Berjalan

Membuat Tabel di Posting

Tip Mempercantik Tabel

Membuat Tabel Agar Tidak Turun

Tip Membuat Border Indah

Membuat Menu Dropdown

Membuat Blogscroll

Membuat Text Area

Membuat Text Area Select All

Cara Cepat Terindex di Google

Cara Cepat Terindex di Yahoo

Cara Mudah Meningkatkan SEO

Submit ke Search Engine

Search Engine Rangking

Seputar SEO

Perbedaan SEO Dengan Direktori

Tips Submit ke Direktori

Mengoptimalkan Isi Website

Kualitas Website Menurut SEO

Pengertian & Mamfaat Ping

Pengertian Meta Tag

Pengertian Link Popularity

Pengertian Domain

Pengertian Hosting & Bhs Program

Anti Virus Smadav 7.0

Cara Cepat Mendapat Follower Di Twitter

Pengertian Search Engine

Cara Kerja Search Engine

Cara Mendapatkan Backlink sampai 100

Uang Dan Pengunjung

Cara Menghasilkan Uang Dengan Program PTC

PTC Terbaik Menurut Widya School

Membuat Blog di Blogspot

Pengaturan Dasar Blogger

Pengaturan Publikasi di Blogspot

Menghilangkan Tanggal Posting

Mengatur & Kode Warna Tulisan

Cara Mendaftar di Ziddu

Cara Upload di Ziddu

Cara Membuat Link Download

Merubah JPG/BMP/PNG/GIF ke Favicon

Cara Membuat Favicon

Membuat Email di Feedburner

Menulis HTML/JavaScript di Posting

Membuat Text Berjalan di Posting

Membuat Tulisan di Address Bar

Membuat Link Berjalan

Membuat Tabel di Posting

Tip Mempercantik Tabel

Membuat Tabel Agar Tidak Turun

Tip Membuat Border Indah

Membuat Menu Dropdown

Membuat Blogscroll

Membuat Text Area

Membuat Text Area Select All

Cara Cepat Terindex di Google

Cara Cepat Terindex di Yahoo

Cara Mudah Meningkatkan SEO

Submit ke Search Engine

Search Engine Rangking

Seputar SEO

Perbedaan SEO Dengan Direktori

Tips Submit ke Direktori

Mengoptimalkan Isi Website

Kualitas Website Menurut SEO

Pengertian & Mamfaat Ping

Pengertian Meta Tag

Pengertian Link Popularity

Pengertian Domain

Pengertian Hosting & Bhs Program

Anti Virus Smadav 7.0

Cara Cepat Mendapat Follower Di Twitter

Pengertian Search Engine

Cara Kerja Search Engine

Cara Mendapatkan Backlink sampai 100

Uang Dan Pengunjung

Cara Menghasilkan Uang Dengan Program PTC

PTC Terbaik Menurut Widya School

VIRUS KOMPUTER

Menghindari Hantu Malware yang Bergentayangan di Game Online

Cara Memberantas Virus / Malware

Cara Kerja Virus "XSample.vbs"

Pengertian Dan Cara Kerja Virus Lokal "Ronkor.C"

Cara Kerja Worm Delp-shortcut

Cara Kerja Worm-dhoos

Pengertian Dan Cara Kerja Virus Worm ALABAMA

Cara Kerja SystemTools Palsu "Remove All Spyware"

Cara Memberantas Virus / Malware

Cara Kerja Virus "XSample.vbs"

Pengertian Dan Cara Kerja Virus Lokal "Ronkor.C"

Cara Kerja Worm Delp-shortcut

Cara Kerja Worm-dhoos

Pengertian Dan Cara Kerja Virus Worm ALABAMA

Cara Kerja SystemTools Palsu "Remove All Spyware"

BLUETOOTH

Pengertian Dan Fungsi Bluetooth

Sejarah Dan Perkembangan Bluetooth

Cara Menggunakan Bluetooth

Cara Kerja Sistem Bluetooth

Karakteristik Radio Bluetooth

Aplikasi Dan Layanan Bluetooth

Protokol Dan Layer Bluetooth

Karakteristik Tranceiver Bluetooth

Pengukuran Pada Bluetooth

Hubungan Bluetooth Dengan Ponsel

Bluetooth FHSS vs WLAN DSSS

Transmitter Bluetooth vs Receiver Ponsel

Transmitter Seluler vs Receiver Bluetooth

Hubungan Bluetooth Dengan Teknologi Lain

Sejarah Dan Perkembangan Bluetooth

Cara Menggunakan Bluetooth

Cara Kerja Sistem Bluetooth

Karakteristik Radio Bluetooth

Aplikasi Dan Layanan Bluetooth

Protokol Dan Layer Bluetooth

Karakteristik Tranceiver Bluetooth

Pengukuran Pada Bluetooth

Hubungan Bluetooth Dengan Ponsel

Bluetooth FHSS vs WLAN DSSS

Transmitter Bluetooth vs Receiver Ponsel

Transmitter Seluler vs Receiver Bluetooth

Hubungan Bluetooth Dengan Teknologi Lain

Troubleshooting

PANORAMA INDONESIA

Panorama Parangtritis

Panorama Kawah Putih

Panorama Kawah Ratu

Panorama Tangkuban Perahu

Panorama Gunung Lawu

Panorama Gunung Slamet

Panorama Gunung Ceremai

Panorama Gunung Merbabu

Panorama Gunung Sumbing

Panorama Gunung Bromo

Panorama Gunung Sindoro

Panorama Gunung Salak

Panorama Gunung Gede Pangrango

Panorama Gunung Arjuno

Panorama Gunung Argopuro

Panorama Gunung Welirang

Panorama Warna Kawah Kalimutu

Panorama Gunung Semeru

Panorama Gunung Rinjani

Panorama Danau Kembar

Panorama Kawah Putih

Panorama Kawah Ratu

Panorama Tangkuban Perahu

Panorama Gunung Lawu

Panorama Gunung Slamet

Panorama Gunung Ceremai

Panorama Gunung Merbabu

Panorama Gunung Sumbing

Panorama Gunung Bromo

Panorama Gunung Sindoro

Panorama Gunung Salak

Panorama Gunung Gede Pangrango

Panorama Gunung Arjuno

Panorama Gunung Argopuro

Panorama Gunung Welirang

Panorama Warna Kawah Kalimutu

Panorama Gunung Semeru

Panorama Gunung Rinjani

Panorama Danau Kembar

LINK TUTORIAL

MAJALAH PC

ILMU KOMPUTER

INFO KOMPUTER

PC MEDIA

PC PLUS

TABLOID CHIP

BERITA AKTUAL

REPUBLIKA

DETIK.COM

MEDIA INDONESIA

KOMPAS

KORAN TEMPO

SEPUTAR INDONESIA

BERITA OLAHRAGA

OKE ZONE RCTI

DETIK SPORT

ILMU KOMPUTER

INFO KOMPUTER

PC MEDIA

PC PLUS

TABLOID CHIP

BERITA AKTUAL

REPUBLIKA

DETIK.COM

MEDIA INDONESIA

KOMPAS

KORAN TEMPO

SEPUTAR INDONESIA

BERITA OLAHRAGA

OKE ZONE RCTI

DETIK SPORT

DIRECTORY

MY FRIENDS

Pengukuran Pada Bluetooth

Pada dasarnya ada tiga aspek penting didalam melakukan pengukuran bluetooth yaitu pengukuran RF (Radio Frequency), protocol dan profile. Pengukuran radio dilakukan untuk menyediakan compatibility perangkat radio yang digunakan di dalam sistem dan untuk menentukan kualitas sistem. Pengukuran radio dapat menggunakan perangkat alat ukur RF standar seperti spectrum analyzer, transmitter analyzer, power meter, digital signal generator dan bit-error-rate tester (BERT). Hasil pengukuran harus sesuai dengan spesifikasi yang telah di ditetapkan diantaranya harus memenuhi parameter-parameter yang tercantum pada Tabel 2.1.

Dari informasi Test & Measurement World, untuk pengukuran protokol, dapat menggunakan protocol sniffer yang dapat memonitor dan menampilkan pergerakan data antar perangkat bluetooth. Selain itu dapat menggunakan perangkat Ericsson Bluetooth Development Kit (EBDK). Ericsson akan segera merelease sebuah versi EBDK yang dikenal sebagai Blue Unit.

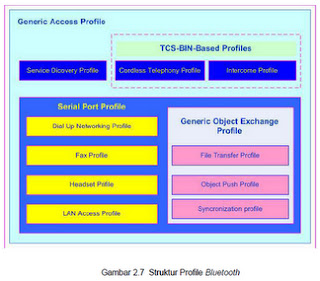

Pengukuran profile dilakukan untuk meyakinkan interoperability antar perangkat dari berbagai macam vendor. Struktur profile bluetooth sesuai dengan dokumen Special Interest Group (SIG) dapat dilihat seperti Gambar 2.7 dibawah ini.

Contoh aplikasi dari protokol diatas adalah sebagai berikut :

- LAN access profile menentukan bagaimana perangkat bluetooth mampu mengakses layanan-layanan pada sebuah LAN menggunakan Point to Point Protocol (PPP). Selain itu profile ini menunjukkan bagaimana mekanisme PPP yang sama digunakan untuk membentuk sebuah jaringan yang terdiri dari dua buah perangkat bluetooth.

- Fax profile menentukan persyaratan-persyaratan perangkat bluetooth yang harus dipenuhi untuk dapat mendukung layanan fax. Hal ini memungkinkan sebuah bluetooth cellular phone (modem) dapat digunakan oleh sebuah komputer sebagai sebuah wireless fax modem untuk mengirim atau menerima sebuah pesan fax. Selain ketiga aspek di atas yaitu radio, protokol, profile maka sebenarnya ada aspek lain yang tidak kalah pentingnya untuk perlu dilakukan pengukuran yaitu pengukuran Electromagnetic Compatibility (EMC) dimana dapat mengacu pada standar Eropa yaitu ETS 300 8 26 atau standar Amerika FCC Part 15.

Security atau keamanan Bluetooth

Bluetooth dirancang untuk memiliki fitur-fitur keamanan sehingga dapat digunakan secara aman baik dalam lingkungan bisnis maupun rumah tangga. Fitur-fitur yang disediakan bluetooth antara lain sebagai berikut :

- Enkripsi data.

- Autentikasi user

- Fast frekuensi-hopping (1600 hops/sec)

- Output power control

Fitur-fitur tersebut menyediakan fungsi-fungsi keamanan dari tingkat keamanan layer fisik/radio yaitu gangguan dari penyadapan sampai dengan tingkat keamanan layer yang lebih tinggi seperti password dan PIN.

Dalam sistem komunikasi bluetooth setiap orang berpotensi mendengarkan. Oleh karena itu issue utama dalam sistem ini adalah menjamin bagaimana informasi itu tidak dapat didengar oleh yang tidak berhak. Untuk keamanan informasi, sistem bluetooth mempergunakan keamanan bertingkat, meliputi : baseband, link manager, host control interface (HCI) dan generic acces profile (GAP). Prinsip keamanan dalam bluetooth pada dasarnya dilaksanakan dengan dua tahapan. Pertama, otentikasi (authentication) yaitu metoda yang menyatakan bahwa informasi itu betulbetul asli atau perangkat yang mengakses informasi betul-betul perangkat yang dimaksud. Kedua, enkripsi (encryption) yaitu suatu proses yang dilakukan untuk mengamankan sebuah pesan (yang disebut plaintext) menjadi pesan yang tersembunyi (disebut ciphertext).

Gambar 2.8 memperlihatkan diagram blok struktur fungsional otentikasi dan enkripsi pada sistem bluetooth. Saat inisialisasi nomer PIN khusus perangkat dipakai untuk membangkitkan 128 bit kunci mempergunakan BD_ADDR dari claimant dan bilangan acak yang dipertukarkan oleh verifier dan claimant. Prosedur otentikasi diperlukan untuk memastikan kedua unit menggunakan 128 bit kunci yang sama, dan oleh karena itu nomer PIN yang sama dimasukkan pada kedua perangkat tersebut.

Berdasarkan prosedur di atas selanjutnya algoritma SAFER+ akan membangkitkan beberapa kunci (keys). Kunci-kunci ini akan digunakan oleh LMP dalam proses negoisasi, encryption engine dan autentication. Diagram blok untuk enkripsi dan otentifikasi ditunjukkan pada Gambar 2.8 dibawah ini.